Defansif Güvenlik

Blue Team Bakış Açısıyla Windows Sistem Processleri 6: Mshta.exe

Hayatımızın her alanında artık doğrulama işlemleri kritik bir önem taşıyor. Mesela banka hesabımıza giriş yaparken ya da fatura ödemelerimizde abone numaralarımızı doğrularken... Doğrulamanın asıl amacı saldırgan aktivitelerinden korunmak aslında. Aynı bilgiden hareketle siber saldırganlar da kendi aktivitelerini gerçekleştirmek için Windows’un normal bir işlemiymiş gibi görünmeyi tercih ediyorlar. Sizler için bu yazımızda Windows’un mshta.exe processinin asıl işlevini ve şüphelenmemiz gereken durumlarını inceleyeceğiz. Keyifli okumalar!

Öncelikle Windows, işletim sistemindeki görevlerin yerine getirilmesi için bir dizi sistem processine ihtiyaç duymaktadır. Bahsettiğimiz her bir processin kendine has görevi, tetiklenmesi ve çalışma sıklığı mevcuttur. Herhangi bir saldırgan eyleminin bir parçası olmamak veya farkında olmak için Windows processlerinin normal şartlardaki davranışlarını bilmek önemlidir. Bu yaklaşımla gelin hep birlikte Mshta.exe processini incelemeye başlayalım.

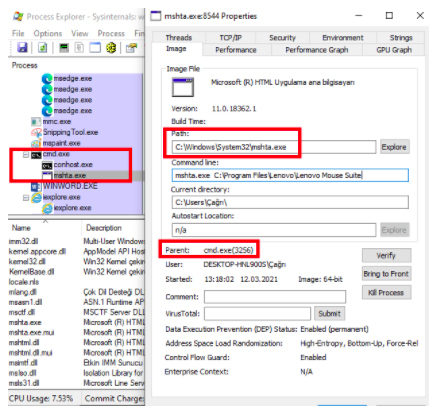

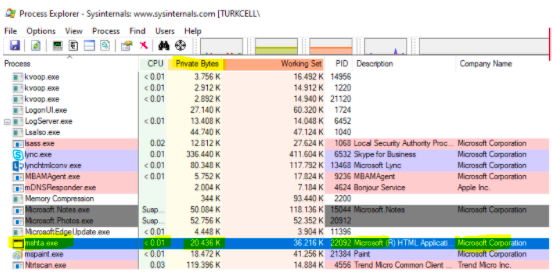

Windows processlerinden mshta.exe “C:\Windows\System32\mshta.exe” dosya yolunda bulunur ve cmd.exe ya da powershell.exe altında çalışmasını yürütür. Mshta.exe, “Microsoft Html Aplications” kısaltılışı şeklinde isimlendirilmektedir. Yani adından da belli olacağı üzere Microsoft’un HTML uygulamalarının çalıştırılmasında görev alır.

Giriş yapan kullanıcı hesabı ile çalışır. Normalde tek kullanıcı ile işlemlerimizi yaptığımızdan dolayı tekil mshta.exe’yi process explorer ya da görev yöneticisinde görüntüleriz. Eğer bilgisayarımızda farklı user oturumları ile script tasklar programladıysak task sayısı kadar mshta.exe görünebilir ancak bu durum dışında mshta.exe’nin tekil process olarak çalışmasını bekliyoruz. Tetiklenme zamanı ise oturum açıldığı andadır.

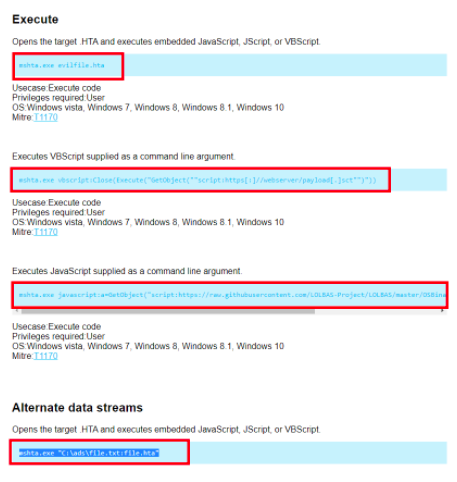

Temel olarak görevi Windows’a ait HTML dosyalarını execute eder. “hta” uzantılı olan bu dosyalar, yürütücü kullanıcının tam izni ile tarayıcının dışında JavaScript veya VBScript çalıştıran HTML dosyalarıdır. Komut dosyalarını da çalıştırabildiğinden dolayı aslında güvenliksiz bir tarayıcı gibi de düşünebiliriz. Windows’ta halihazırda var olan mshta.exe proxy gösterilerek aşağıdaki gibi komut satırı ile hta, VBScript, Javascript dosyaları çalıştırılabilir ve bu sebeple saldırganlar ekstra bir şey kullanmadan komut çalıştırabilecekleri için onlara çekici gelir.

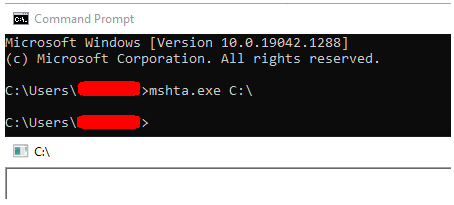

Hatta kendi makinenizin komut satırında bile Proxy özelliğini denemek isterseniz aşağıdaki gibi C sürüsüne ait bir pencere açtırabilirsiniz.

Peki Ne Zaman Mshta.exe’den Şüphelenmeliyiz?

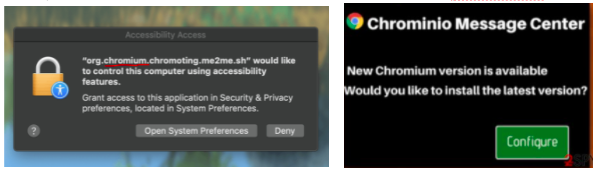

- Şimdiye kadar olan incelemelerde Chrome üzerinden bulaşan bazı virüslerde bu mshta.exe dizininin değiştiği görülmüş. Normalde mshta.exe “C:\Windows\System32\“ altında bulunur. Eğer bu dosya yolu “C:\Windows\SysWOW64\” ya da farklı bir yer ise şüphelenmemiz gerekir.

- Her exe’de kontrol etmemiz gerek CPU Usage bilgisinde sıra. Eğer yüksek seviyelerde bir CPU kullanımı görünüyorsa muhtemeldir ki Windows dışı bir process olarak çalışmakta. Hemen kaldırmalıyız ve detaylı antivirüs taramasına bilgisayarımızı tabii tutmalıyız ya da makinemize imaj atmalıyız.

- Task manager üzerinden User’ı “System” olmalı ve “Microsoft Windows Operating” tarafından imzalı olmalıdır. Değil ise şüphelenmeliyiz.

Mittre Attack Bu Konuda Ne Diyor?

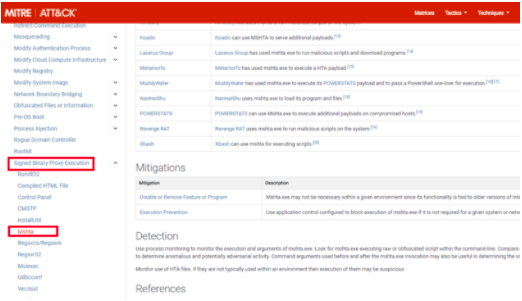

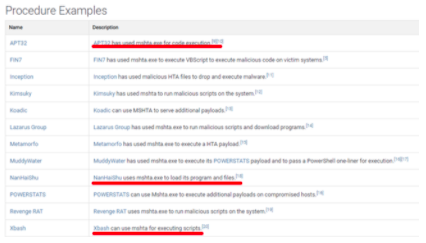

Signed Binary Proxy Execution / Mshta

Mshta.exe’yi Proxy kullanma ile ilgili bir subteknik bu aslında. Aşağıdaki bazı özel saldırı gruplarının mshta aktivitelerini görüntüleyebilirsiniz.

Mittre Attack’ı Tavsiye Ettiği Düzenleyici ve Önleyici Faaliyetler

- Mshta.exe işlevselliği, kullanım ömrü sonuna ulaşan eski Internet Explorer sürümlerine bağlı olduğundan, belirli bir ortamda gerekli olmayabilir. Kontrol edilmelidir.

- Belirli bir sistem veya ağ için gerekli değilse, rakipler tarafından olası kötüye kullanımı önlemek için mshta.exe'nin yürütülmesini engellemek amacıyla yapılandırılmış uygulama denetimi kullanılmalıdır.