Siber Güvenlik

Operasyonel Teknoloji Güvenliği ( OT Security) 3– SCADA Güvenliği ve Tehdit Modellemesi

Bu yazımda sizlerle önceki yazılarımda da bahsettiğim OT güvenliğinin temel bileşenlerinden SCADA ve ICS sistemlerindeki tehdit modelinden bahsedip bir senaryo tasarlayacağız. Mevcuttaki riskler neler? Gerçek bir atak durumunda bir üretim tesisi nasıl etkilenecek? Simülasyon üzerinde göstermeye çalışacağım. Haydi başlayalım.

SCADA (Supervisory Control And Data Acquisition) merkezi izleme, kontrol ve veri toplamanın kısaltılmış halidir. Scada bir yazılımdır. Telefona, tablete, bilgisayara yüklenir. Bu yazılım geniş hacimli tesislerde izleme ve kontrol yapılmasına olanak sağlar. Elektrik, otomotiv ve gıda gibi birçok sektör tesislerinde kullanılır. Sistemin işleyişi ile ilgili anlık bilgi toplanır, zaman ve iş gücünden tasarruf edilir, arıza riski olan bölgelerin tespiti için SCADA olmazsa olmazdır.

Scada sistemlerinde ağ sınırlaması yoktur. Yani her ağdan veri alıp işlenebilir. Düzenli bir veri kontrolü yoktur ve aldığı değişken verileri işler. Eski sistemde Firewall’lar ile korunan bu yapılar tesiste kesintiler ile önemli düzeyde zararlara yol açtığından çoğu işletmeler Scada sistemlerinin FW’unu kapalı tutmuşlar ve SOC hizmetine dahil olma eğilimine girmişlerdir. İnternet ortamında kullanılan Http, SMTP gibi protokoller bu sistemlerde yerini Modbus, Profibus gibi az bilinen ya da markadan markaya değişen protokollere bırakır. Önceki yazılarımızda bahsettiğimiz gibi ekstra bu protokolleri anlayan Listener cihazlara ihtiyaç duyulur. Peki bu sistemlerde tehdit nasıl oluşabilir? Tehdit modelini inceleyelim.

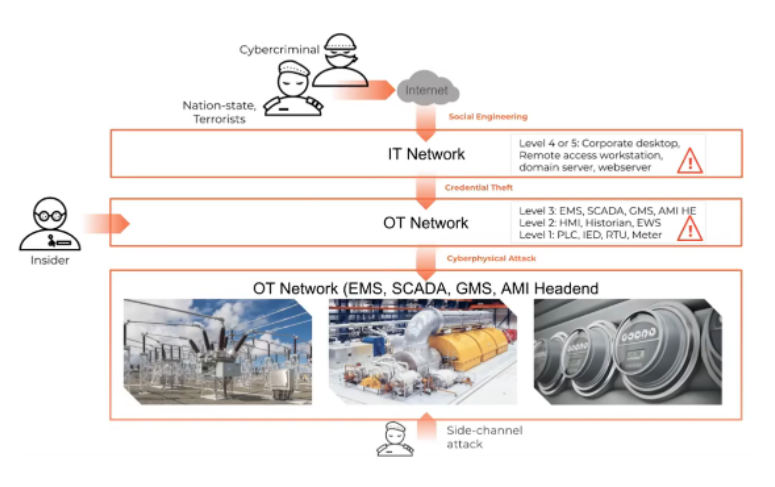

Yukarıdaki görselde olduğu gibi ya sahadan bir müdahale, ya OT Network çalışanları tarafından doğrudan içeriden müdahale ya da siber saldırganlar tarafından IT Networkü üzerinden müdahaleler ile OT sistemlerinde bir tehdit oluşabilir. Bu tehditlerle örneğin cihaz ve komponent üzerlerindeki parametreler değiştirilip tesis işleyişi aksatılabilir. Hadi bir senaryo ile bu durumu canlandıralım.

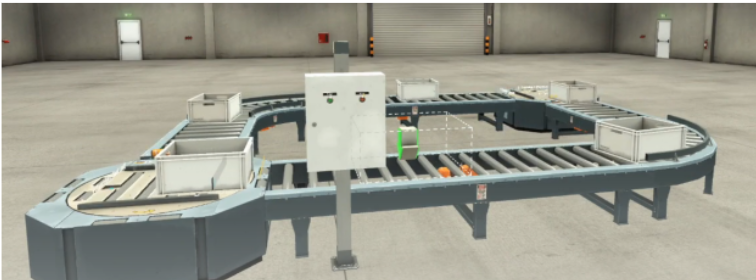

Yukarıdaki resimde gördüğümüz işletme bir PLC yardımı ile konveyör sistemi üzerinde ürünlerinin taşımasını gerçekleştiriyor. Resmin sol alt tarafında da kutulara yön veren bir de döndürücüye mevcut olsun. Kutular yeni yönlerine döndürücüler aracılığı ile kavuşuyorlar.

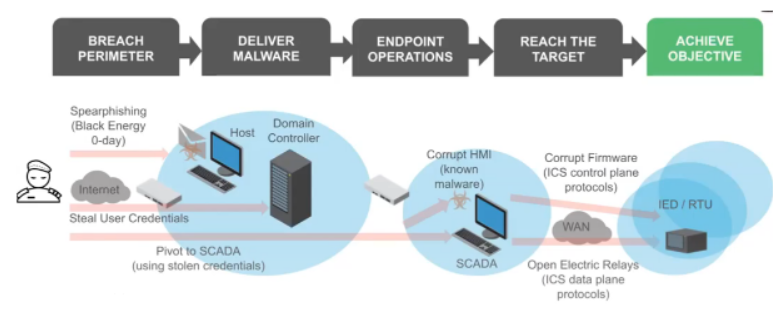

Herşey yolunda giderken uzaktaki bir saldırgan spearphishing saldırısı ile SCADA yazılımı kurulu bir makinenin kullanıcı bilgilerini ele geçiriyor ve sisteme erişim elde ediyor. Amacı zarar vermek olan bu saldırganımız Scada ve ICS sistemleri üzerinden döndürücü üzerindeki tanımlı zamanlama ve dönme derece değerlerini değiştiriyor. Böylece kutular zamanında ve tam olarak yeni yollarına giremediğinden takılıp takılıp düşüyorlar. Saldırganın bu tehdidini aşağıdaki gibi modelleyebiliriz.

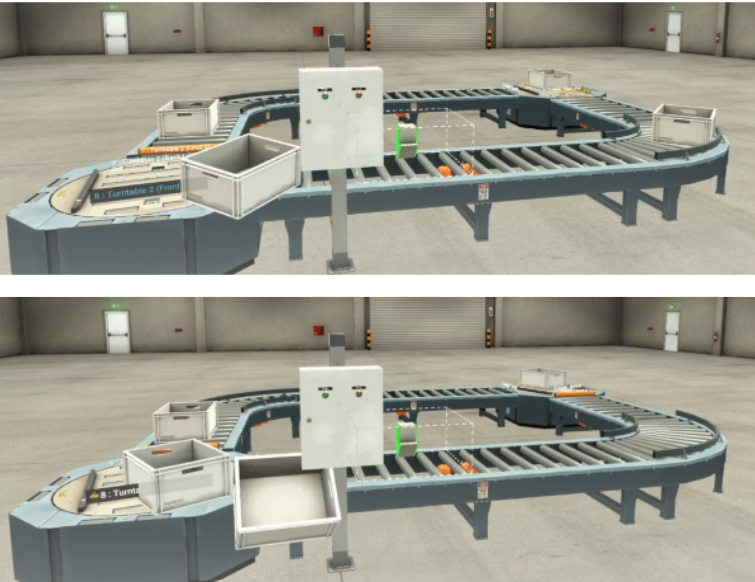

Böylece tüm bant sistemi yavaş yavaş yanlış çalışıp, devre dışı kalıyor ve işletme zarar görüyor. Yine aşağıdaki simülasyon çıktıları ile adım adım görülebilir.

Bu tehditleri önceden belirleyebilmek, üretim tesisinizdeki operasyonu aksatmamak, 7/24 SOC ekibi tarafından izlenerek risksiz çalışma ortamınızı sağlamak için yerli ve milli BOZOK tehdit istihbarat ürünümüzden, Turkcell SOAR ürünümüzden ve SOC hizmetimizden yararlanabilirsiniz.

İlerleyen blog yazılarımda bahsetmemi istediğiniz konuları yine yorumlarda belirtebilirsiniz. Blog serimi okuyup tamamladığınız için teşekkür ederim.

21.04.2022

Yorumlar

"Mehmet Selim Kartal" bey xss denemeniz iyi fakat sayfa kodlarını inceledikten sonra denerseniz daha isabetli olur :)

White Hat olmanız dileği ile...

@mehmet selim kartal

sende olan umut seviyesinden bende kendime 1 kilo alabilir miyim :D

Çok teşekkürler.

Çok teşekkürler.

tebrikler güzel blog yazısı olmuş.